Os kits de exploração são ferramentas feitas para verificação de vulnerabilidades em uma rede de computadores por profissionais da segurança da informação. Muitas empresas que prestam consultoria em segurança fazem uso dessas ferramentas para detectar e corrigir essas vulnerabilidades, mas nem sempre são assim que as coisas acontecem. Grande parte de ferramentas de exploração estão sendo utilizadas para automatizar a exploração das vulnerabilidades nas vítimas, mais comumente enquanto os usuários estão navegando na web.

A crescente dependência de dispositivos em rede tem proporcionado uma crescente atividade criminosa. Já nos anos 70, os sistemas comercialmente disponíveis eram conhecidos por terem falhas graves que poderiam ser exploradas com o crescimento da Internet. O malware tornou-se um método popular para grupos criminosos para aceder ou interromper ilegalmente as operações de um número de sistemas conectados a rede de computadores. Em meados dos anos 90, a maioria dos criminosos apelou para a distribuição de malware pela Internet.

Como uma quantidade crescente de dados valiosos tornou-se acessível através da Internet, a tecnologia da informação tornou-se mais focada na segurança. Os grupos criminosos foram forçados a desenvolver métodos sofisticados para obter acesso não autorizado e infectar computadores.

Na década de 2000, os criminosos voltaram sua atenção para explorações falhas de projeto em software de navegação na web. Os kits de exploração foram desenvolvidos como uma forma de explorar automaticamente computadores vulneráveis que estão conectados na rede de forma silenciosa.

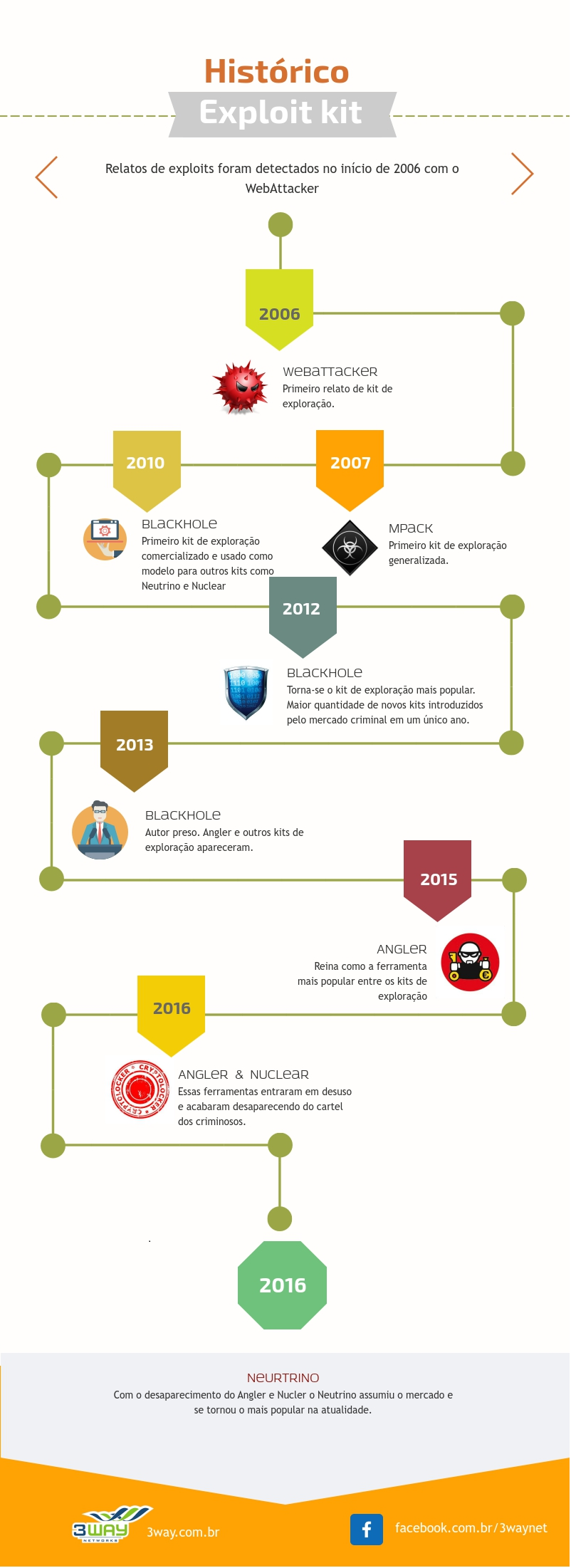

Começando com o primeiro caso de kit de exploração documentado em 2006, outros kits rapidamente foram surgindo. Em 2010, o kit de exploração Blackhole introduziu um modelo de negócio baseado em renda, e os kits de exploração continuaram a evoluir. Primeiro, utilizaram predominantemente Java® e o PDF exploit e nos últimos anos, voltando-se mais para explorações para Adobe® Flash® Player e Internet Explorer®. Eles são atualmente um método amplamente utilizado e extremamente eficaz para distribuição de malware de grande escala e geração de lucro para atores mal-intencionados.

DEFININDO EXPLOIT KITS

Para entender esse fenômeno, devemos definir claramente o que é um kit de exploração, e também devemos definir vários termos associados à atividade do kit de exploração.

Vulnerabilidade: Esta é uma falha não intencional no código do software que a deixa aberta para exploração sob a forma de acesso não autorizado ou outro comportamento malicioso.

Exploit: Um exploit é um arquivo ou código que tira vantagem de uma vulnerabilidade, aplicativo ou sistema operacional.

Malware: É um nome dado comumente aos “softwares maliciosos”. Se um exploit for bem sucedido, ele permite que um arquivo malware infecte o alvo anfitrião. No contexto da atividade do kit de exploração, este malware é chamado de “carga útil” ou “payload”. Exploits payload são geralmente projetados para infectar hosts que executam os sistemas operacionais Microsoft® Windows®.

Exploit kit: Um kit de exploit (EK) é um framework baseado em servidor. Este usa explorações para tirar vantagem de vulnerabilidades em aplicativos de software relacionados ao navegador para infectar um cliente (Uma área de trabalho Windows ou laptop) sem o conhecimento do usuário.

Autor: Um autor é um grupo individual ou criminoso por trás de um malware. No contexto da cibersegurança, o termo “autor” está associado a um teatro de guerra. Estes podem ser bons ou maus, você verá frequentemente os termos “mau autor” ou “autor de ameaça” ao se referir a vários grupos criminosos por trás de malware.

Campanha: Exploit kits não são eficazes por conta própria. Ele usa a infra-estrutura para se estabelecer e direcionar os usuários desavisados para o kit de exploração. Uma campanha infecta a infra-estrutura para direcionar as vítimas para ele.

POR QUE OS CRIMINOSOS USAM OS KITS DE EXPLORAÇÃO?

Os kits de exploração são atraentes para criminosos por três razões principais. Primeiro, EKs usam um método furtivo para infectar hosts do Windows com malware. Em segundo lugar, o processo de exploração é automático. Em terceiro lugar, os criminosos podem terceirizar a distribuição de malware usando kits de exploração.

Infecção por malware furtivo: Exploit kits são projetados para trabalhar nos bastidores durante a navegação na web normal. O código oculto é usado para redirecionar o tráfego do navegador para um EK servidor. Esta atividade de rede não é visível no navegador.

Exploração automática: O processo EK é automatizado. Exploram automaticamente o computador da pessoa em busca de vulnerabilidades, após a detecção das vulnerabilidades é enviado um exploit apropriado. Uma vez um EK campanha foi estabelecido, o criminoso pode monitorar sua eficácia através de painel de controle.

Outsourcing: O uso do kit Exploit é um método conveniente para criminosos terceirizarem a distribuição de malware. Não há necessidade de construir ou estabelecer um sistema EK próprio quando pode ser alugado a um custo mais barato. Além disso, você não precisa ter um conhecimento técnico aprofundado para usar um EK. O EK é equipado com um sistema de painel de controle e os operadores podem convenientemente ajustar um kit de exploração para atender às suas necessidades.

QUEM USA OS KITS DE EXPLORAÇÃO?

Geralmente, os kits de exploração são usados por autores que querem distribuir malwares em larga escala. As campanhas do kit Exploit têm um alcance amplo e podem se conectar a milhões de vítimas. Este é um bom método para alcançar muitas pessoas simultaneamente.

Os autores são geralmente identificados pelo malware que eles distribuem. Malwares como botnet, ransomware e outros tipos de Malware.

Em uma escala muito menor, kits de exploração podem ser usados por criminosos para ataques direcionados. Isso é chamado de “watering hole” estratégia de ataque. Neste ataque, o autor da ameaça uma organização particular, uma região ou uma indústria.

Os criminosos também utilizaram e-mails com EKs em ataques direcionados. E-mails maliciosos são enviados para indivíduos específicos contendo links para um kit de exploração. Este método não é tão furtivo como um ataque de furo, mas pode ser mais preciso em seus alvos.

COMO FUNCIONAM OS KITS DE EXPLORAÇÃO?

A maioria dos autores usam o software como um serviço (SaaS) como modelo de negócio. Este modelo também é chamado às vezes plataforma como um serviço (PaaS), malware como um serviço (MaaS), ou kit de exploração como um serviço (EKaaS).

Usando o modelo EKaaS, kits de exploração são alugados por seus criadores para autores de ameaças. Kits são disponibilizados em mercados criminosos através de anúncios ou por boca a boca. Um dos EKs mais populares em 2016 era Neutrino.

O proprietário fornece ao comprador um console de gestão para supervisionar os servidores EK alugados, mas o comprador deve fornecer uma infra-estrutura de ataque para formar uma campanha. Infra-estrutura para uma campanha em grande escala também pode ser terceirizada por criminosos que querem distribuir seus malwares.

Uma vez conectado ao console de gerenciamento de um kit de exploração, a página principal exibe estatísticas básicas e status de detecção. Outra página do console de gerenciamento pode ser usada para carregar uma carga (o malware que um autor de ameaça deseja distribuir). Outras páginas fornecem estatísticas avançadas que mostram, por exemplo, quantos fornecedores de antivírus podem detectar o payload.

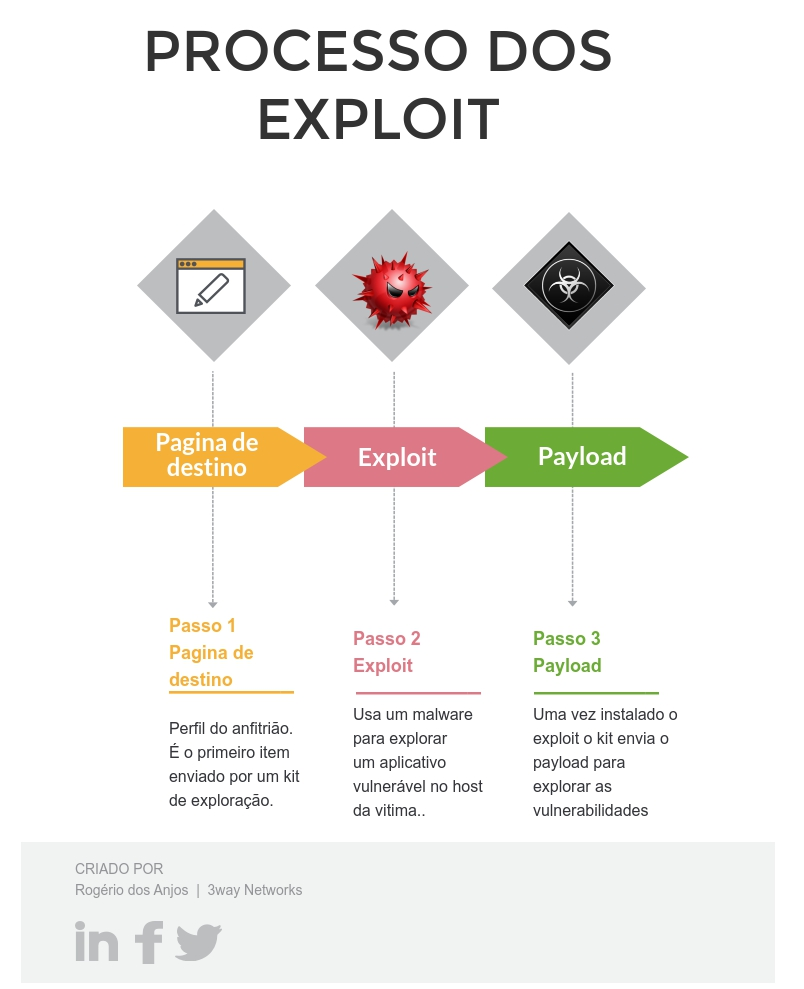

Página de destino: A página de destino é o primeiro item enviado por um kit de exploração. Na maioria dos casos, a página de destino consiste em código que perfila o computador Windows de uma vítima para encontrar aplicativos vulneráveis baseados em navegador.

Expoit: Um exploit usa um aplicativo vulnerável para executar secretamente malware em um host. Os aplicativos direcionados incluem o Adobe Flash Player, o Java Runtime Environment, o Microsoft Silverlight® e os navegadores da Web (geralmente o Internet Explorer). As vulnerabilidades permitem que um invasor execute código arbitrário no host da vítima. Para Flash, Java e Silverlight, o exploit é um arquivo. Para navegadores vulneráveis, o exploit é enviado como código dentro do tráfego da web.

Payload: Uma vez que um exploit é bem sucedido, o kit de exploração envia um payload. O Payload pode ser um download de um arquivo que baixa outros malwares, ou poderia ser o malware pretendido. Com EKs mais avançados, a carga é enviada como um binário criptografado sobre a rede. O binário criptografado é então descriptografado e executado no host da vítima.

CADEIA DE EVENTOS DA CAMPANHA

Conforme mencionado anteriormente, o kit de exploits não pode infectar computadores por conta própria. Um EK deve ter alguma maneira de direcionar os computadores dos usuários para ele. Os kits de exploração devem fazer parte de uma campanha.

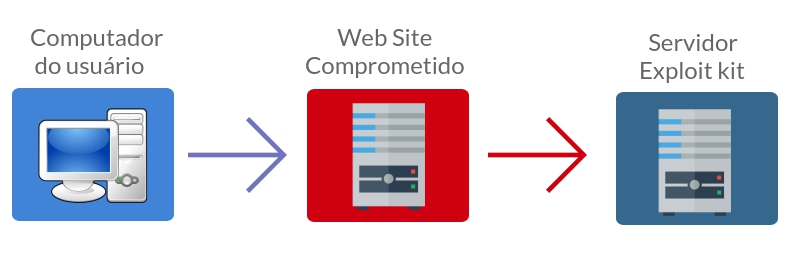

A maioria das campanhas usam um site comprometido para direcionar o tráfego de rede para um kit de exploração. Sites comprometidos têm código injetado em suas páginas da web que redireciona os usuários para um kit de exploração. Isso fornece uma cadeia direta de eventos do site comprometido ao kit de exploração.

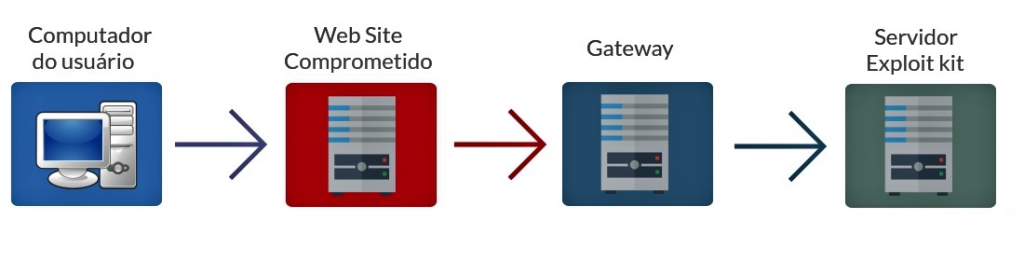

Outras campanhas usam um ou mais servidores adicionais entre o site comprometido e o servidor EK. Esses servidores adicionais são chamados de portas porque restringem o acesso ao kit de exploração. Na maioria das vezes, um gateway só permitirá que os hosts do Windows se conectem com um servidor EK. Se você estiver usando um host MacBook® ou Linux®, o gateway examinará a sequência de agentes de usuário no tráfego da Web e não o enviará para o kit de exploração.

HISTÓRICO DOS KITS DE EXPLORAÇÃO

A atividade do kit de exploração foi relatada pela primeira vez no início de 2006 com o WebAttacker. Em 2007, um EK muito melhorado, chamado MPack, foi comercializado, vendido e implantado por criminosos em uma escala muito maior. Outros kits de exploração rapidamente apareceram, como Eleonore e Phoenix.

Em 2010, a primeira versão do kit de exploração Blackhole foi lançada. Foi a primeira EK a introduzir um modelo de locação para o EKaaS. Dentro de um ano, Blackhole tinha crescido para se tornar o mais notório e bem sucedido de todos os EKs. Blackhole foi geralmente reconhecido como a maior fonte de explorações baseadas na Web no início de 2012.

Como Blackhole cresceu em popularidade, o número de outros kits de exploração também aumentou. Pelo menos 20 novos kits de exploração foram identificados em 2012 – o maior número de novos EKs introduzidos num único ano.

DEFESA CONTRA EXPLOIT KITS

Uma boa defesa contra kits de exploração se assemelha a uma defesa eficaz contra outros tipos de ataques relacionados à malware. Exploit kits e malware são como armas e balas, onde um kit de exploração é a arma, e o malware é uma bala. Uma defesa contra EKs deve se concentrar na arma (o mecanismo de entrega) mais do que a bala (a carga).

A resposta de uma organização para explorar a atividade do kit depende do malware fornecido após uma infecção bem-sucedida. Ransomware é um payload popular entregado embora campanhas de EK, e uma estratégia de resposta eficaz para este tipo de infecção de malware já foi coberto.

Mas o ransomware não é a única carga útil do kit de exploração. Furadores de informação, Trojans bancários e outros tipos de malware também usam esse vetor de ataque.

REDUÇÃO DA SUPERFÍCIE DE ATAQUE

Como os kits de exploração segmentam vulnerabilidades baseadas em navegador, sua melhor defesa começa com manter todos os aplicativos no computador totalmente atualizados. Os navegadores, como o Internet Explorer, e aplicativos, como o Java e o Adobe Flash Player, geralmente lançam patches à medida que novas vulnerabilidades são descobertas. Os autores do kit Exploit usam explorações baseadas nas vulnerabilidades mais recentes e são eficazes contra pessoas que se esquecem de garantir que seus computadores estejam totalmente Atualizados. Se possível, atualize para a versão mais recente do Microsoft Windows. A versão mais recente do Windows tem controles de segurança adicionais que são mais eficazes na prevenção de infecções através da atividade EK.

LIMITAR O USO DE APLICATIVOS VULNERÁVEIS

O potencial impacto dos kits de exploração pode ser reduzido através da limitação do acesso a aplicações potencialmente vulneráveis, cujo risco supera os benefícios do negócio. Isto é especialmente verdadeiro no caso do Adobe Flash ou Java, que são comumente explorados, e muitos navegadores modernos estão se afastando deles por algum tempo. Considere controlar o acesso a aplicativos de vulnerabilidade para grupos de usuários específicos, conforme apropriado.

CONTROLE DE ACESSO PARA UNIDADES DE REDE

Em muitas organizações, as unidades de rede estão conectadas a vários sistemas. Se um sistema infectado estiver conectado a uma unidade compartilhada, todos os arquivos armazenados nessa unidade de rede estarão em risco, especialmente se payload EK for um ransomware. Isso pode transformar uma única infecção em um incidente que afetara os usuários em toda a sua organização. As organizações devem implementar medidas para garantir o acesso controlado a compartilhamentos de rede. O acesso à rede deve ser sempre limitado ao menor número possível de usuários ou sistemas.

PREVENÇÃO

Os kits de exploração podem começar a partir de diversos tipos de sites, com adversários colocando páginas personalizadas, comprometendo sites existentes ou alavancando propagandas mal-intencionadas através de redes de anúncios. Muitas organizações implementam restrições de navegação como uma medida de política, mas as restrições de navegação também são uma boa maneira de limitar a exposição a kits de exploração. As equipes de segurança devem considerar a proteção da web que pode bloquear o tráfego para domínios maliciosos conhecidos, sites de phishing ou domínios desconhecidos.

PREVENÇÃO BASEADA EM REDE

Muitos EKs usam uma mistura de explorações de vulnerabilidades e cargas de malware mais antigas, tornando possível prevenir a infecção bloqueando ameaças conhecidas. Uma combinação de prevenção contra intrusões e capacidades anti-malware deve ser aplicada em todos os locais da rede, com a capacidade de bloquear as ameaças em linha, sem intervenção humana.

PREVENÇÃO BASEADA EM PONTO FINAL

As abordagens de proteção de ponto de extremidade que têm a capacidade de se concentrar nas técnicas de exploração de núcleo usadas por ataques baseados em ataques mais eficazes do que aquelas que só podem se concentrar em ataques individuais ou vulnerabilidades de software subjacentes. Para obter proteção adicional, escolha soluções baseadas em pontos de extremidade que possam detectar e interromper a execução de arquivos maliciosos entregues por EKs antes de iniciarem.

PREVENÇÃO DE AMEAÇAS DESCONHECIDAS

As equipes de segurança devem garantir que eles (Os softwares de proteção) tenham a capacidade de detectar e prevenir automaticamente ameaças nunca antes vistas, à medida que os invasores desenvolvem o uso de kits de exploração ou alteram a carga útil de malware fornecida por eles. As abordagens devem fornecer novas proteções de uma rede global de milhares de organizações, aplicando-as o mais próximo possível do tempo real.

BACKUP DE DADOS

Como o ransomware é payload comum do kit de exploração, as organizações devem ter um processo confiável para fazer backup e recuperar seus dados. Isso cabe tanto para o ransomware quanto para outros tipos de malware que colocam seus dados pessoais ou críticos em risco. Um plano de backup e recuperação eficaz diminuirá o impacto de uma infecção baseada em kit de ataque em sua organização. Como prática recomendada, os backups não devem ser acessíveis a um host com os dados originais. Por exemplo, o backup de dados nunca deve ser armazenado em discos rígidos conectados via USB ou unidades compartilhadas em hosts acessíveis pela rede.

Testar como recuperar arquivos de um backup é tão importante quanto o próprio backup. Sem testes periódicos de seu processo de recuperação, você não identificará problemas que poderiam impedi-lo de ser capaz de restaurar seus dados após uma infecção.