Você sabe se quando sua rede foi invadida?

Imagine a seguinte situação: você é um Administrador de Redes de uma empresa que realiza projetos de construção civil. Um concorrente contrata um hacker para invadir o seu ambiente para obter todas informações possíveis de projetos. O objetivo dele é tirar vantagem sobre futuros clientes. O invasor descobrir até mesmo qual padrão de desenvolvimento que está sendo adotado em seus projetos, através de documentos disponibilizados na rede.

Neste cenário, como você saberia que seu ambiente foi comprometido por um intruso?

Conhecendo o HIDS OSSEC

Para um entendimento melhor da funcionalidade do OSSEC, entenda que um sistema de detecção de intrusão é um processo bastante criterioso para monitorar e analisar o trafego que esta em nosso ambiente computacional. Ele baseia-se se em eventos que estão fora do funcionamento base.

O HIDS (Host Intrusion Detection Systema) do OSSEC define que ele é um sistema de detecção de intrusão baseado em hosts. Assim ele consegue fazer analises dos principais logs e eventos para detectar possíveis intrusões. Atualmente o HIDS OSSEC e mantido pela TrendMicro, mas inicialmente ele foi desenvolvido pelo brasileiro Daniel Cid.

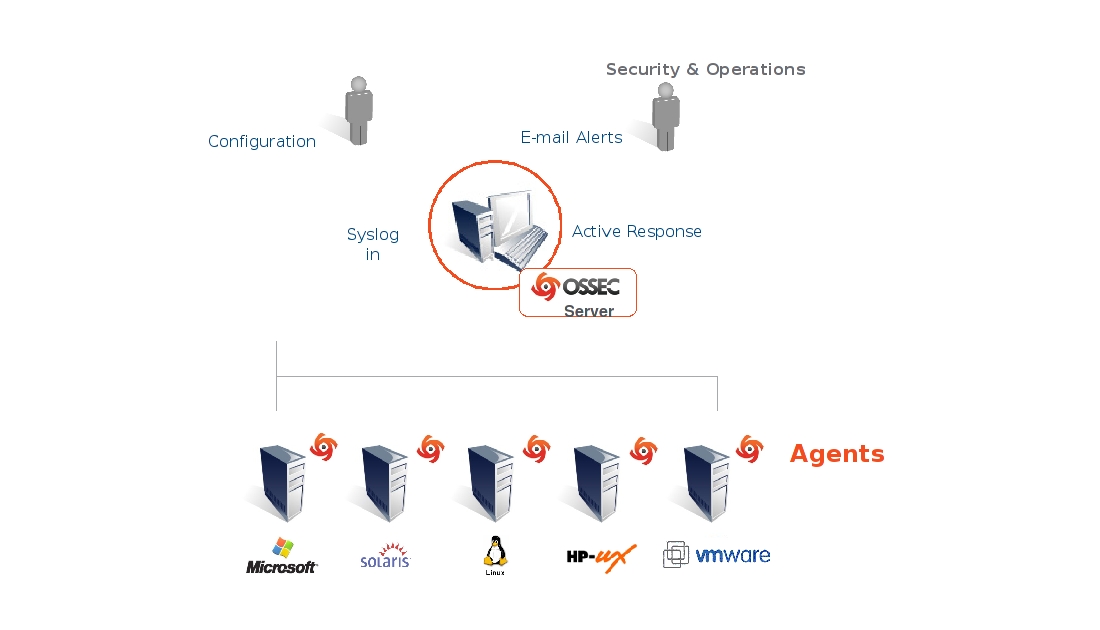

No cenário apresentado acima, que o OSSEC entra como um gerente (Manager), atuando como uma plataforma para monitorar, controlar nossos sistemas na detecção de intrusos e controle de segurança de modo ativo.

Ele possui três modos de funcionamento:

- Servidor: Neste modo o OSSEC realizará análise todos os logs, criará notificações por e-mail, respostas ativas e também receberá logs de outras máquinas remotas executando agentes ou via syslog. Todas as regras, decoders e opções de configuração principais são armazenados no servidor.

- Local: Já este modo o OSSEC poderá fazer quase tudo que o servidor faz, ele somente não receberá mensagens de clientes.

- Agente: No modo agente ele poderá ler os arquivos locais como syslog, snort, apache, etc. Ao ler estes arquivos ele encaminhará as mensagens de forma criptografada para análise.

- Sem agente: Dispositivos que operam com syslog podem enviar seus logs para o servidor OSSEC fazer analises.

Ele pode monitorar via agentes sistemas como Windows, AIX, HP-UX, VMWare ESX, Linux, FreeBSD, OpenBSD, MacOS e Solaris.

O modo de funcionamento sem agente dá suporte via SYSLOG para os seguintes equipamentos:

- Cisco PIX, ASA e FWSM.

- Roteadores Cisco IOS.

- Cisco IOS módulos IDS/IPS.

- Cisco concertadores VPN.

- Juniper Netscreen.

- SonicWall firewall.

- Checkpoint firewall.

- Sourcefire (SNORT) IDS/IPS.

- Dragon NIDS.

Vale observar que podem haver mais equipamentos que operam com SYSLOG além dos mencionados acima.

Visão do funcionamento do OSSEC

Na figura a seguir você pode visualizar a arquitetura do funcionamento do HIDS OSSEC.

O que o OSSEC pode fazer

É importante saber o que o OSSEC pode realizar em seus sistemas que iram ser monitorados. A seguir são apresentadas as atividades que ele vai desempenhar.

- Analise de integridade de logs:

- Quando são instalados os agentes em sistemas operacionais eles realizam checagens de logs. Após catalogar estes logs o agente envia para o servidor OSSEC para realizar analise.

- Checagem de integridade de arquivos:

- Nesta analise o objetivo é garantir a integridade dos arquivos. Caso seja detectada alterações, o OSSEC alertará sobre estes evento.

- Monitoramento de registros do Windows.

- O agente instalado realiza a coleta do registro e envia para o servidor OSSEC, que analisará e reportará caso contenha indícios de entradas no registro por programas maliciosos.

- Detecção de Rootkit:

- Os rackers podem esconder suas ações no sistema com o uso de rootkits. O OSSEC mantém uma base de dados atualizada sobre os diversos tipos de rootkits para prevenir contra ataques desse tipo de intrusão.

- Alertas em tempo real:

- Caso o OSSEC encontre uma não conformidade no sistema, ele imediatamente notificará o administrador.

- Resposta Ativa para incidentes.

- Assim como descrito acima além de notificar o administrador, o OSSEC pode dar uma resposta ao incidente. Por exemplo várias tentativas de login com usuário root no SSH, o OSSEC entende que pode ser uma tentativa de brute-force e executa um script bloqueando o IP de origem que partiu o ataque por um tempo determinado.

- Suporte GeoIP:

- Recentemente foi adicionada a integração do OSSEC com base de dados GeoIP do MaxMind, realizando o mapeamento de um IP para um país ou cidade.

Conclusão

Por fim o HIDS OSSEC é uma ferramenta poderosa para garantir a segurança da informação em ambientes de redes. Ele nós ajuda bastante na tomada de decisão para definir respostas ativas em algumas situações. Também centraliza a analise de logs de vários equipamentos para futura auditoria.

E importante lembrar que o OSSEC não é um antivírus. Assim deve em um ambiente de redes de computadores deve haver uma política específica para sistemas antivírus implementado nas máquinas clientes.

Refêrencias

http://ossec.github.io/docs/manual/non-technical-overview.html

https://blog.sucuri.net/portugues/2015/12/seguranca-de-servidor-ossec-atualizado-para-dar-suporte-geoip.html

https://dicionariodoaurelio.com/intrusao